利用Linux服务器保护Web接口免受SQL注入攻击

随着互联网的发展,Web接口的使用越来越普遍,从而也增加了Web应用程序受到SQL注入攻击的风险。SQL注入攻击是一种利用Web应用程序中未经过滤的用户输入,从而在数据库中执行恶意SQL语句的方式。攻击者可以通过这种方式获取敏感数据、修改数据库内容甚至完全控制服务器。

为了保护Web接口免受SQL注入攻击,我们可以利用Linux服务器来实施一系列防御措施。本文将介绍几种常见的防御方法,并提供相应的代码示例。

下面是一个使用Python的Flask框架实现的示例代码:

from flask import request, Flask

import sqlite3

app = Flask(__name__)

@app.route('/login', methods=['POST'])

def login():

username = request.form['username']

password = request.form['password']

conn = sqlite3.connect('database.db')

cursor = conn.cursor()

# 使用参数化查询

cursor.execute('SELECT * FROM users WHERE username=? AND password=?', (username, password))

user = cursor.fetchone()

if user:

return '登录成功'

else:

return '用户名或密码错误'

if __name__ == '__main__':

app.run()下面是一个使用Python的Flask框架实现的示例代码:

import re

from flask import request, Flask

app = Flask(__name__)

@app.route('/search', methods=['GET'])

def search():

keyword = request.args.get('keyword')

if not re.match(r'^[a-zA-Z0-9]+$', keyword):

return '关键字包含非法字符'

# 执行查询操作

return '查询成功'

if __name__ == '__main__':

app.run()例如,在MySQL数据库中,我们可以创建一个只拥有查询和插入权限的账户,并为Web应用程序配置使用该账户进行操作。

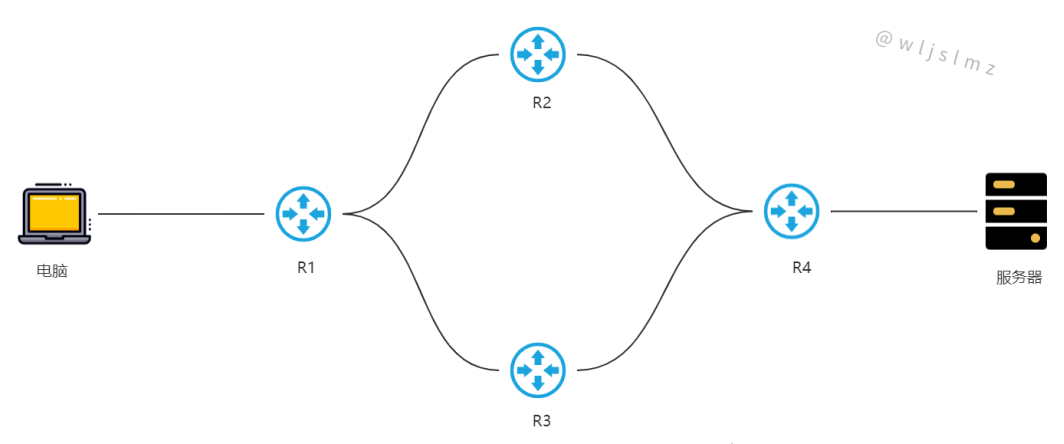

首先,我们可以使用防火墙配置只允许来自信任的IP地址的请求访问Web接口。

其次,我们可以使用HTTPS协议来加密数据传输,从而防止因为数据被窃听而导致敏感数据泄露的风险。

最后,我们建议定期更新服务器的操作系统和相关软件的补丁,以修复已知的安全漏洞。

综上所述,我们可以利用Linux服务器的各种功能来保护Web接口免受SQL注入攻击。通过使用参数化查询、输入验证和过滤、限制权限和使用安全的账户,以及进行网络安全设置,我们可以大大降低Web应用程序受到SQL注入攻击的风险。然而,安全是一个持续的过程,我们需要时刻保持警惕并不断更新和改进我们的防御措施。